Secure IP Address Allocation at Cloud Scale

http://arxiv.org/abs/2210.14999

NDSS - Network and Distributed Systems Security Symposium (2025)

随着云计算和云基础设施的广泛应用,云服务提供商必须管理大量的网络资源,其中IP地址分配是重要的一个环节。然而,现有的IP地址分配策略无法应对云环境中不断增长的安全威胁。因此,该论文提出了一种新的IP分配策略,以在保障安全性的前提下适应云计算的需求。

背景

云计算强调资源的动态分配与共享,这导致了IP地址资源的紧张。在云环境中,相同IP地址可能在不同时间段内被分配给不同的云租户,从而引发了IP地址重用的潜在风险。这种重用可能带来两类安全威胁:前瞻性攻击和回溯性攻击。前瞻性攻击包括污染未来租户的IP地址声誉、以及将恶意流量攻击引向未来租户。回溯性攻击则可能滥用原IP地址的声誉以访问资源,或收集之前用户的敏感缓存数据

相关研究与动机

前瞻性威胁和回溯性威胁的核心在于攻击者能够获取并利用易受攻击的IP地址。因此现有的研究提出了一些解决方法: 1、限制对攻击者的IP分配:通过减少攻击者可分配的IP范围或数量,降低他们“试错”并发现易受攻击IP的概率; 2、增加IP重用之间的时间:在IP地址被重新分配给新租户之前,会有一段时间的空闲期。这段时间允许相关因素(如配置和声誉)有时间衰减。 这两种解决方法分别对应了IP标记策略和最近最少使用策略。这两种策略都是在原本的随机分配的基础上提出的,可以很好解决IP重用导致风险漏洞问题。但面对多租户攻击者时,这些策略的有效性大打折扣。因此,本研究提出了一种新的IP分配策略。

方案

针对攻击者租户快速分配和释放IP地址以高效扫描IP池的行为,本研究采取了一系列策略进行应对,具体可以分点如下: (1)租户行为特性量化: 利用攻击者租户快速分配和释放IP地址的特性,我们采用租户持有IP的平均时间作为量化指标。攻击者租户的持有IP平均时间通常较短,这一特性成为我们后续策略制定的基础。 (2)IP地址标记 在对租户进行平均时间标记的同时,我们也对IP地址进行标记,具体记录每个IP地址分配给租户的时长。这一步骤是策略实施的关键环节,为后续IP分配提供了依据。 (3)IP分配偏好策略 在为用户分配IP时,我们遵循以下偏好策略:首先选择被标记给当前租户的IP地址;其次,若无可选IP,则选择分配时间最接近该租户持有IP平均时间的IP。这一策略确保了攻击者租户更可能分配到与其持有IP平均时间相近的IP,从而减少了他们扫描到合法用户使用过IP的机会。 (4)IP最长分配时间冷却机制 为了防止被合法租户使用过的IP失去保护,我们为每个IP地址标记的分配时长设定为该IP被分配过的最大时长。然而,考虑到IP地址的稀缺性,我们引入了一种冷却机制。该机制随时间以一定速率递减IP的最长分配时间,当与该IP相关的配置和声誉充分衰减后,即可将其重新分配给攻击者租户。这一步骤在确保IP地址得到有效保护的同时,也平衡了IP资源的利用率。 通过以上策略的综合运用,我们有效缓解了攻击者租户通过快速分配和释放IP地址进行高效扫描带来的安全威胁,为云环境中的IP地址分配提供了新的解决方案。

实验

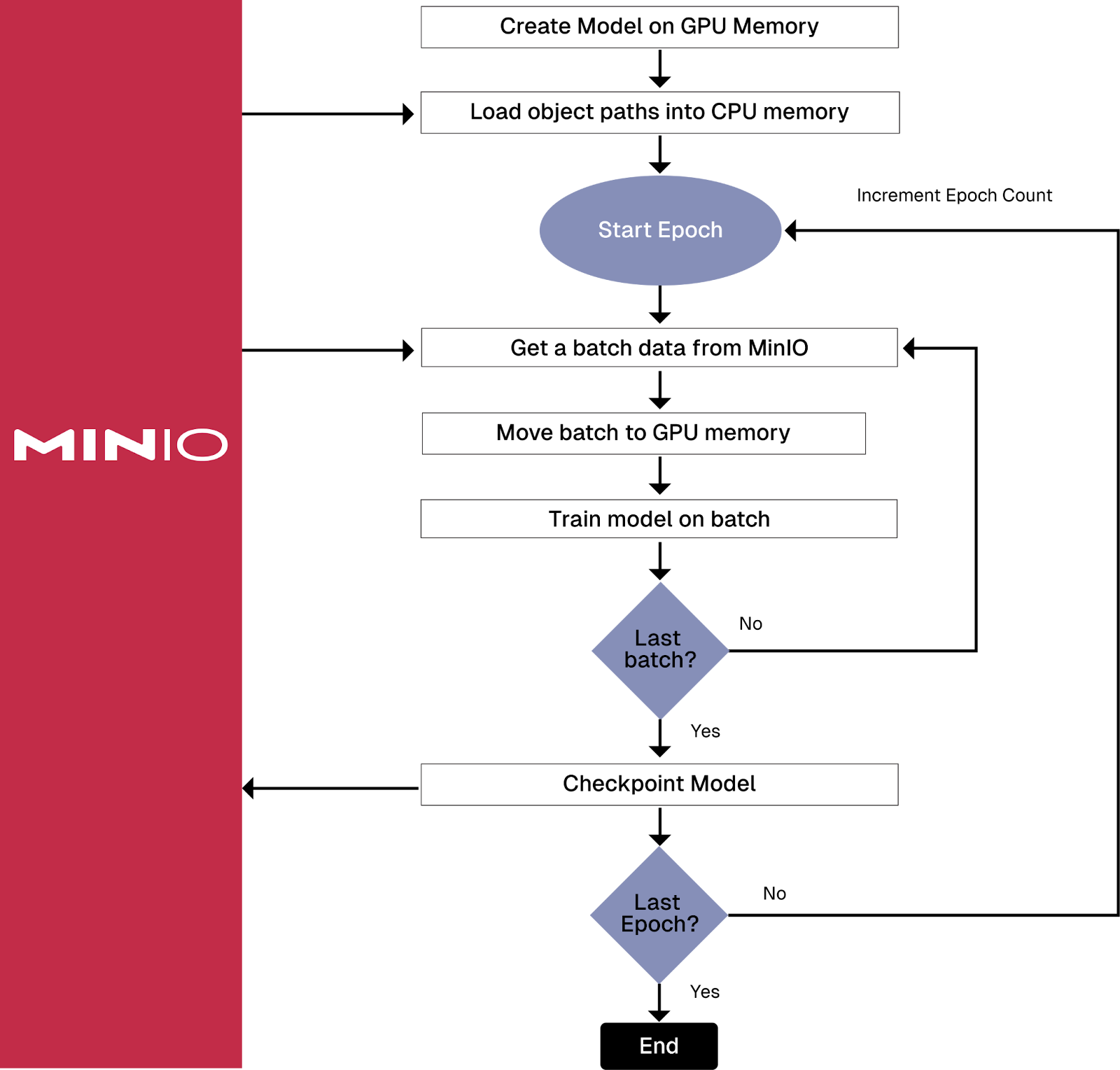

在实验中,我们采用了EIPSim模拟器,它能够精确到IP地址和秒级粒度,模拟云环境中租户与云提供商的行为,从而评估IP地址分配策略的有效性。实验的性能评价指标主要包括攻击者发现唯一IP数量比例和潜在配置的暴露比例。

(1)攻击者发现唯一IP数量

首先,我们观察到,随着IP池利用率的提升,前两种策略下攻击者发现唯一IP的数量逐渐减少,这主要是由于IP重用变得不可避免。然而,在标记策略和分段策略下,当IP池资源愈发紧张时,攻击者发现唯一IP的数量又有所回升,这是因为恶意租户可能会分配到与策略预期不符的IP地址。这一现象提示我们,需要合理控制IP的分配数量,以避免IP池出现高争用的情况。管如此,即使在IP池争用极高的情况下,分段策略仍展现出卓越的性能。相较于其他方法,分段策略能够显著降低攻击者租户发现唯一IP的数量。

(2)潜在配置暴露比例

潜在配置的数量是指与IP地址相关联的一系列配置信息,可能被攻击者利用。该策略暴露潜在配置的比例也相对较低。这得益于分段策略在应对多租户攻击时,不仅依赖租户标识符,更侧重于根据租户的分配特性来有效分割IP地址池的扫描,从而提高了策略对多租户攻击的抵御能力。 此外,实验还进一步分析了潜在配置的暴露比例随着攻击者控制租户数量变化的情况。结果显示,提出的新方法在这一指标上也表现出色,进一步验证了分段策略在面对多租户攻击者时的优越性

总结

论文中提出了一种创新的IP分配策略,有效减轻了多租户攻击带来的安全威胁。此外,文中引入的冷却时间概念在蜜点防御中具有潜在应用,通过对分配给蜜点的IP设置冷却期,能有效防止攻击者通过频繁访问同一IP来识别蜜点,进而降低蜜点暴露的风险。 然而,该论文也存在一些局限性。首先,如果攻击者具备创建无穷多新租户的能力,那么他们可能会持续获得未被标记的IP地址。由于新租户的平均分配时长初始为0,他们可能分配到从未被使用过的新IP,这在IP地址池有限的情况下,可能会使得策略难以完全阻止这种无穷扫描的行为。 其次,论文中的方法可能会对合法租户(良心租户)产生一定影响。此外,尽管该策略在理论上具有显著的优越性,但尚未被云服务提供商广泛采纳和实施,这在一定程度上限制了其实际应用效果。 综上所述,虽然论文中的IP分配策略在多租户攻击防御方面取得了重要进展,但仍需进一步研究和改进,以克服其局限性,并推动其在云服务提供商中的实际应用。